Monitor mode to specjalny tryb adaptera sieciowego, który pozwala na monitorowanie pasma sieci bezprzewodowej - w tym trybie karta sieciowa przechwytuje wszystkie pakiety na określonej częstotliwości. Jeśli interfejs sieciowy pozwala na używanie trybu przechwytywania możemy skorzystać z szeregu aplikacji, które używane są w testach penetracyjnych WiFi oraz uzyskać użyteczne informacje.

Repozytorium qualcomm_android_monitor_mode przedstawia sposób na aktywacje trybu monitorowania na wewnętrznym adapterze WiFi bez konieczności nakładania łatek na jądro systemu operacyjnego. Jedyne wymagania w tym przypadku to smartfon, który wykorzystuje odpowiedni moduł WiFi firmy Qualcomm oraz zrootowane środowisko Androida. W moim przypadku jest to Samsung Galaxy S20 FE SM-G780G na którym uruchomię tryb przechwytywania i wykorzystam aplikacje tshark oraz pakiet aircrack-ng.

Potrzebujemy na naszym smartfonie aplikację Termux czyli emulator terminala w którym wykonamy potrzebne polecenia oraz pobierzemy z repozytorium aplikacje.

pkg update

pkg install root-repo

pkg install tsu iw ethtool aircrack-ng tsharkip link set wlan0 down

echo "4" > /sys/module/wlan/parameters/con_mode

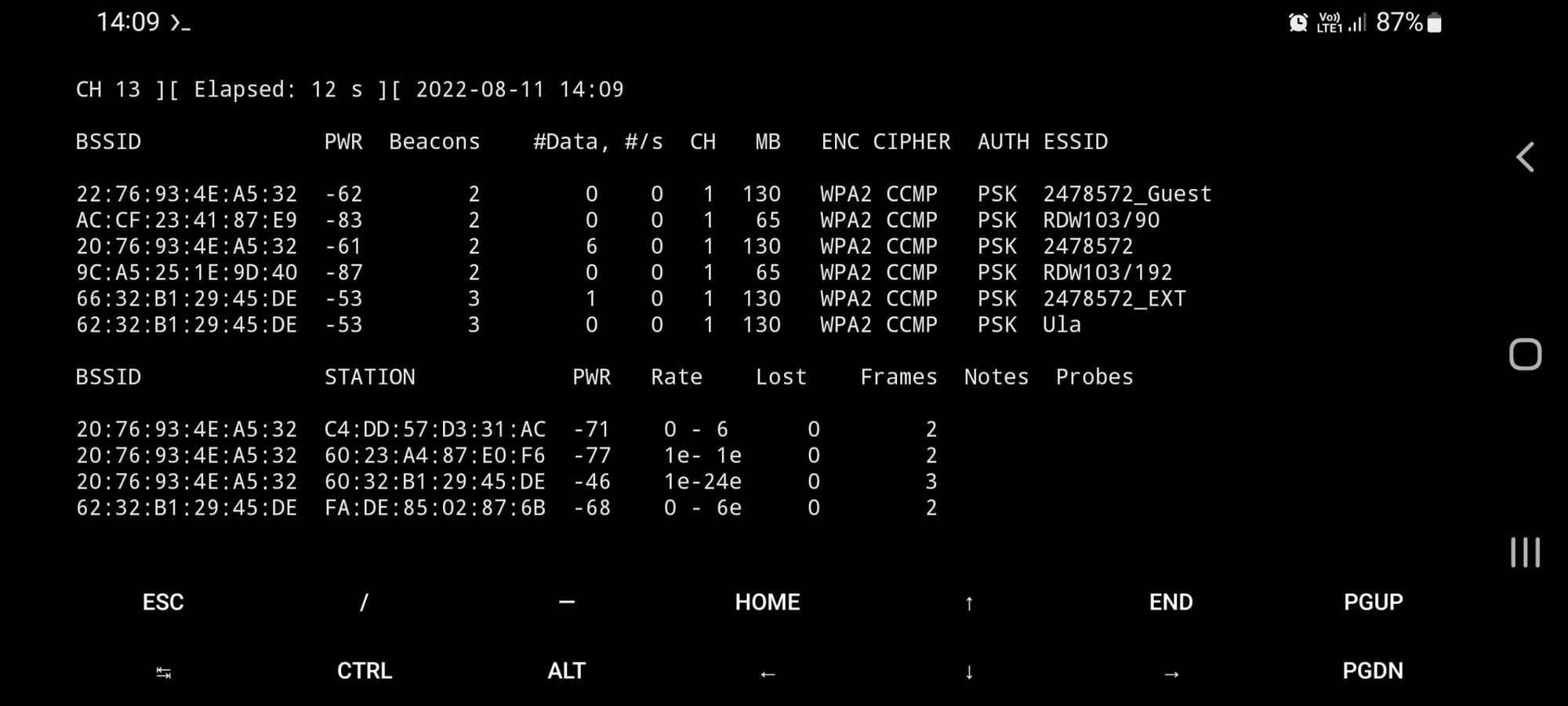

ip link set wlan0 upTeraz możemy uruchomić aplikację airodump-ng czyli sniffer do przechwytywania pakietów krążących w sieci WLAN.

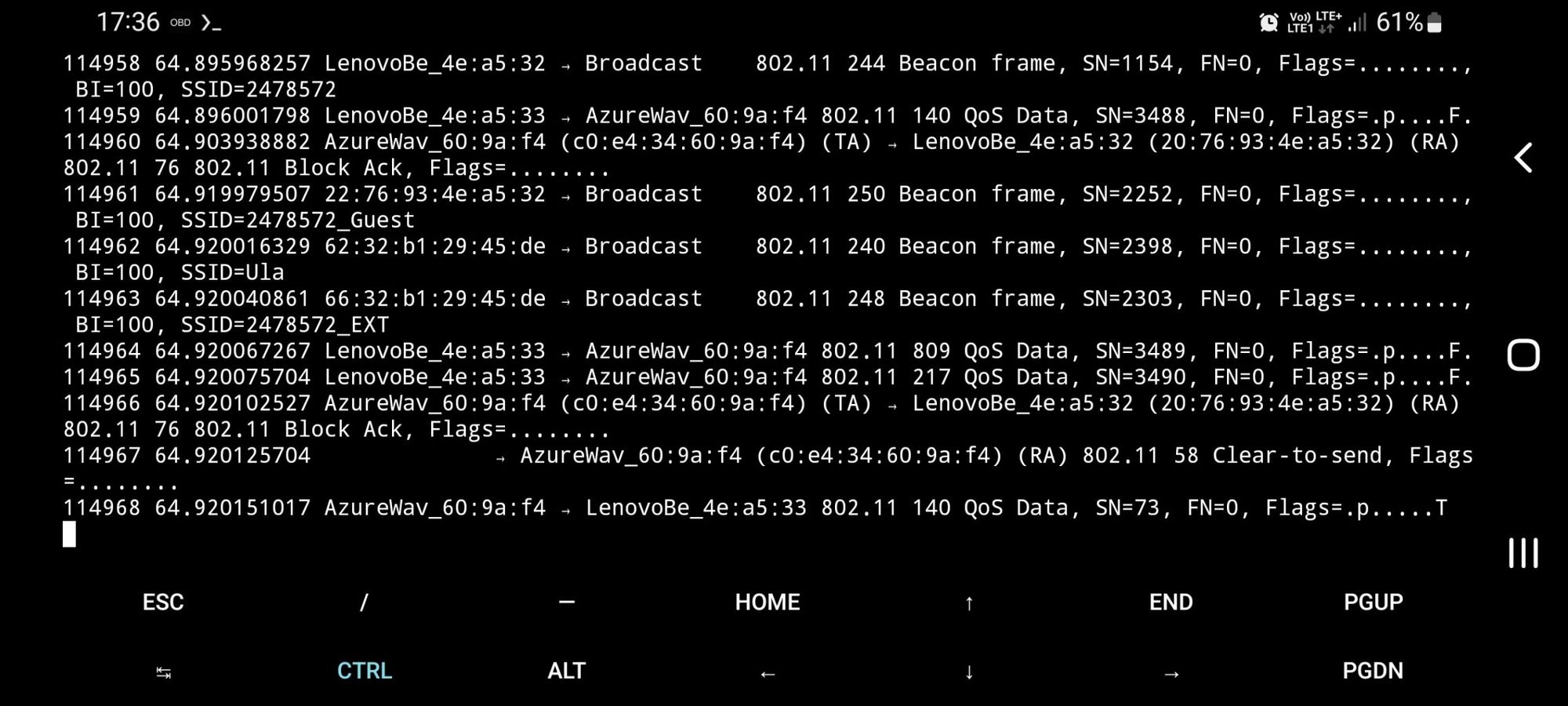

Uruchomienie analizatora pakietów typu tcpdump czy tshark wymaga ustawienia odpowiedniego kanału WiFi na interfejsie sieciowym wykorzystywanym do przechwytywania pakietów.

# iwpriv wlan0 setMonChan <channel> <channel width>

# Valid channel width options: 0=20MHz, 1=40MHz, 2=80MHz

# Ex: iwpriv wlan0 setMonChan 36 2

iwpriv wlan0 setMonChan 1 0